1 de abril de 2024

El juez azuleño, en este artículo, detalla con minuciosidad el ataque sufrido el martes último en su cuenta de WhatsApp. Además, transcribe el diálogo mantenido con el ciberdelincuente que, en este caso, se dio a conocer como un "operador sanitario del Ministerio de Salud de la Nación".

En ese denso bosque urdido de yottabytes de datos binarios por el que deambulamos cada vez que transitamos a bordo de cualquier medio -tarjeta de débito, crédito, servicio de mensajería instantánea, homebanking, entre otros-, desde el plano analógico hacia el digital, acecha el huidizo partenaire de un clásico antihéroe marplatense, entre los pastos y viento en contra, mientras que cotidianamente lo transitan millones de caperucitas distraídas, vociferando con la voz arrugada de desconocimiento: ¿Lobo estás?

El lobo de esta cuarta o quinta revolución industrial se esconde detrás de una espesa cortina de bits, recurriendo a diversas técnicas de ingeniera social y al spoofing, que es una estrategia delictiva que pretende suplantar la identidad de otra persona, una empresa, entidad u organismo público con fines delictivos y proviene de la traducción literal al español del término que sería "suplantación" o "engaño"; aunque debe tenerse en cuenta que spoof también significa "burlarse de algo" o "simularlo".

Tras bambalinas y sobre las tablas de cualquier teatro, se utiliza el término spoofing para significar el supuesto en el cual un actor finge ser otro personaje. En ecosistemas digitales, impregnados de componentes binarios, el spoofing o suplantación de identidad es un tipo de ciberataque en el que un ciberdelincuente simula ser una fuente confiable -por lo general, una institución u organismo público, alguna entidad bancaria, una compañía telefónica, un proveedor o cliente, alguna aplicación o, inclusive, un familiar o conocido, entre tantos otros supuestos-, para, de ese modo, hacerse de los datos privados y credenciales de la circunstancial víctima sin que ésta lo sepa y posteriormente poder filtrarlos, extorsionarla, propagarle malware a través de archivos adjuntos o enlaces infectados, robar dinero, apropiarse de su identidad y perfil en un servicio de mensajería instantánea y todo tipo de tropelías cibernéticas.

Cualquier incrédulo usuario podría preguntarse, pero ¿por qué quieren hacer esto? ¿Que buscan estos tipos? Fácil. Recolectar información confidencial de los clientes, usuarios y desprevenidos cibernautas errantes entre la dimensión on line y off line de la vida cotidiana, para que, una vez obtenidos los datos deseados, por ejemplo apropiarse de su perfil en cualquier servicio de mensajería instantánea -WathsApp, Telegram, Signal- y a partir de allí tomar por asalto la confianza de cualquier contacto, ofreciendo -por caso- la compra o venta de moneda extranjera o requiriendo el préstamo de una suma de dinero, por mencionar algunas de las más habituales.

Realmente es una práctica muy peligrosa y que puede afectar a cualquiera que se conecte a La Matrix, azotado por los pliegues y religues de una intensa trayectoria vital, donde el dinero y el tiempo son dos de los recursos más escasos con los que se debe afrontar los desafíos cotidianos que plantea un contexto de atrofia estatal e hipertrofia de un espacio social que nunca habrá de derramar prosperidad sobre los nadies: el mercado.

En definitiva, el spoofing es una técnica, estrategia o recurso más que puede ser utilizado de forma lícita o ilícita en la Narnia digital por la que vagamos desconcertados. Pero veamos cómo opera, a partir de la crónica de un fallido intento de hackeo del más popular servicio de mensajería instantánea mundial: WahtsApp.

¿Cómo piensa un ciberdelincuente?

Hace algún tiempo ya, tuve la oportunidad de participar de una actividad académica junto al Departamento de Justicia y la Oficina de Investigación del Departamento de Seguridad Nacional de los Estados Unidos de Norteamérica, donde, además de un completo panorama de los objetivos y modos de implementación de la Operación Trinidad Cibernético, cuyos alcances se extienden hasta Sudamérica, poniendo -en algún punto- en crisis los fundamentos del concepto de soberanía digital; de conocer en detalle el funcionamiento y logros del programa Operation Cyber Centurión, pude advertir las diferentes estrategias y formas que adopta la ciberdelincuencia para llevar a cabo sus designios y navegar entre sus tumultuosas aguas.

Pero no sólo ello, sino que además pude aprehender una de las premisas en las que los funcionarios de las oficinas de investigación más capacitadas y dotadas del mundo occidental emplea para profundizar la prevención de los ataques de los delincuentes digitales: pensar y razonar como ellos.

Todas las acciones y estrategias adoptadas por los ciberdelincuentes pueden aglutinarse, ser condensadas o sintetizadas bajo el paradigma del método o matriz P.I.C.O., que oficia de linterna para iluminar a aquéllos que la conocen sobre cada intento de perpetración de un ciberdelito, permitiendo anticiparse y neutralizarlo.

La "P" de la sigla con la que se identifica de la matriz es tomada de "pretexto", e indica que la eventual víctima recibe un llamado o mensaje con un pretexto que llamará su atención: una oferta, un subsidio, una promoción, un aviso de corte intempestivo, o bien... un turno para ser vacunado contra algunos de los innumerables virus que nos acechan.

La "I" de la sigla referida proviene de "impostor", habida cuenta que el ciberdelincuente se presenta como si fuera una persona conocida, empresa, entidad u organismo público fiable; por caso: un operador sanitario del Ministerio de Salud de la Nación...

Eso fue lo que me ocurrió hace algunos días, cuando sonó mi dispositivo móvil producto de una llamada efectuada dentro de la plataforma de mensajería instantánea WahtsApp, desde el número de un usuario cuyo perfil utilizaba el logo del Ministerio de Salud de la Nación, tal como lo revela la siguiente imagen:

Desde el otro lado de la línea se escuchó la voz de un masculino interlocutor que, identificándose como operador sanitario del Ministerio de Salud de la Nación, comenzó un risueño diálogo en estos términos:

- ¿Buen día caballero, como está? Disculpe la molestia. Soy uno de los operadores sanitarios del Ministerio de Salud de la Nación y lo contacto con motivo del turno que se la ha otorgado para recibir la primera dosis de la vacuna contra el dengue...

He aquí la materialización de lo que, dentro de la matriz que venimos analizando, se individualiza con la letra "C" que pretende significar el "contexto"; toda vez que el ciberdelincuente se aprovecha de una situación específica como la salud, la situación económica o social de la víctima, para procurar apropiarse de sus datos.

El hecho de conocer el paradigma o método P.I.C.O. me permitió advertir la maniobra del ciberdelincuente y -retomando el diálogo sostenido esa mañana- responderle:

- Le agradezco mucho la comunicación y que me haya contactado. Es una muy buena noticia. Tengo algunas dudas, ¿puedo hacerle algunas consultas?

Con la voz teñida de cierta perplejidad, me respondió:

- Claro caballero, dígame cuáles son sus dudas...

Aprovechando la ocasión para indagar sobre su estrategia y -de paso- divertirme, le formulé un rosario de inquietudes vinculadas con la cantidad de dosis, la ventana de tiempo entre cada una de ellas, el impacto sobre -una falsa- enfermedad preexistente, el fenotipo del mosquito portador del virus del dengue, entre otras; que mi interlocutor intentó evacuar con un cómico y desconcertante monólogo digno de un show de stand up.

En un momento, ya bastante contrariado y con el tono de voz arrugado, el falso operador sanitario soltó:

- Bueno caballero, si le parece le genero el número de control que va a aparecer en su dispositivo móvil, con el que usted va a tener que concurrir en lo inmediato al centro de vacunación, el día y hora que le indiquemos.

Avizorando el próximo paso de la escena, cumplí al pie de la letra con mi libreto de víctima vulnerable y respondí:

- Desde luego, por favor, si es tan amable.

Aquí se refleja la acción que encuadra en la "O" del método o paradigma P.I.C.O., ya que alude al concepto de "oportunidad", puesto que el mensaje del ciberdelincuente ofrece una oportunidad única e imperdible por poco tiempo: vacunarse contra el virus del dengue.

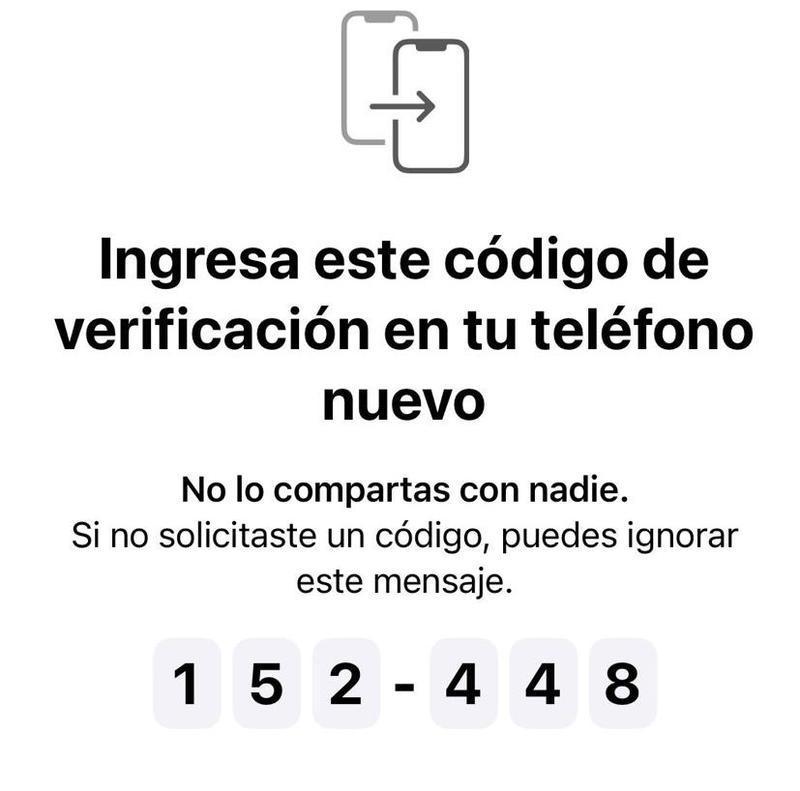

A continuación, irrumpió en la pantalla de mi dispositivo móvil, un código de seis dígitos, cuya revelación al ciberdelincuente me hubiera significado el desapoderamiento de mi cuenta de WathsApp y de mi perfil, para ser utilizado por el falso operador sanitario del Ministerio de Salud de la Nación, como si fuera yo quien lo utilizara.

¿Cómo se crackea Wahtsapp?

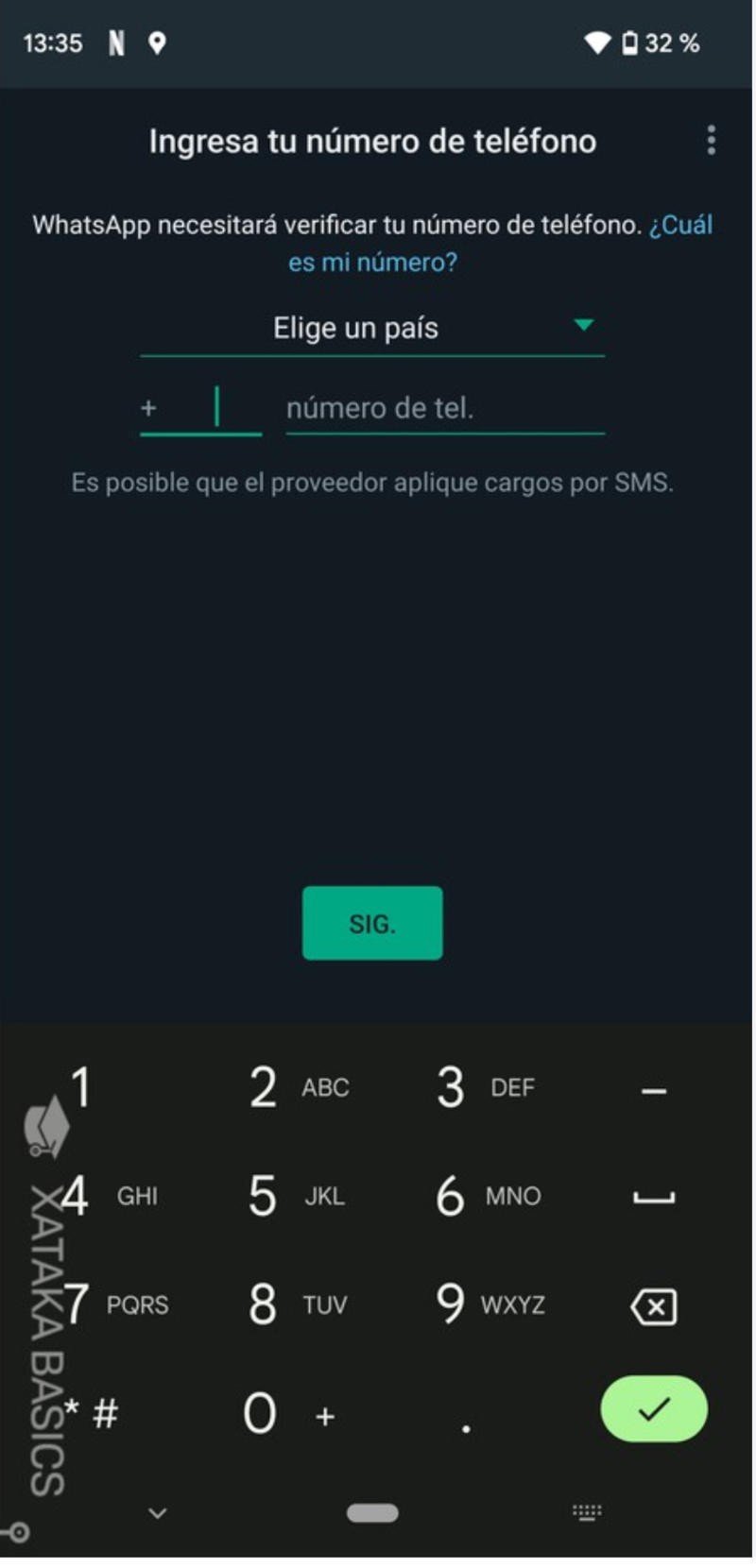

Cualquiera de nosotros puede tomar el número de teléfono de cualquier otro usuario de la mundialmente conocida plataforma de mensajería instantánea propiedad de Meta y procurar instalarla en un dispositivo móvil, con sólo elegir país e ingresar un número de abonado de cualquier compañía en una pantalla de inicio como esta:

Lo que ocurre es que, a fin de proteger tu cuenta, WhatsApp envía una notificación push cuando alguien intenta registrar una cuenta con tu número de teléfono. Probablemente mi interlocutor -el falso operador sanitario del Ministerio de Salud de Nación- hubiera ya procurado instalar la aplicación en un dispositivo móvil que tenía en su poder y sólo le restaba ingresar el número de seis dígitos que contiene la notificación push que permite confirmar a la plataforma que quien instala la app es el propietario de la línea, con cuyo número pretende instalarla y tiene esta apariencia:

Si un usuario recibe esta notificación, significa que alguien ingresó su número de teléfono y solicitó el código de registro, para poder descargar WathsApp en otro dispositivo móvil, intentando apoderarse de su cuenta y perfil de usuario; por ello, para mantener la cuenta a salvo, es sumamente importante que, si eso ocurre, por ninguna razón, causa o motivo se comparta ese código de seis dígitos con otra persona.

Si eres usuario de la plataforma y recibes esta notificación push sin haberla requerido, significa que alguien ingresó tu número de teléfono en la plataforma y solicitó el código de confirmación. Si alguien está intentando apoderarse de tu cuenta, para lograrlo, necesitará el código de verificación que se envió a tu teléfono.

Vale la pena remarcarlo: nunca se debe compartir el código de verificación de WhatsApp con otras personas. Sin ese código, ningún usuario que intente verificar tu número podrá completar el proceso de verificación y usar tu número y perfil en WhatsApp. Esto quiere decir que sigues teniendo el control de tu cuenta.

Una de las máximas de la seguridad informática consiste en saber que, para acceder a cualquier dispositivo, aplicación o plataforma en condiciones más o menos seguras, necesitamos: a) algo que sabemos -por caso, una contraseña-, b) algo que tenemos -pensemos en un token de seguridad, por ejemplo- como en el caso del código de seis dígitos de WathsApp; o c) algo que somos, como es el caso de los datos biométricos: la huella digital, la cara, el iris.

Es por ello que mi interlocutor, luego de haber generado -según su versión- el número de control que apareció en mi dispositivo móvil y que necesitaba imperiosamente para completar el proceso de validación y descarga de mi cuenta de WathsApp en su dispositivo, me requirió:

- Caballero, ¿sería tan amable de leerme el código de seis dígitos que acaba de aparecer en la pantalla de su dispositivo móvil a fin de cargarlo en mi sistema y asignarle día, hora y centro de vacunación?

La respuesta que le brinde, con la sonrisa a media asta, fue:

- No necesita de mi ayuda. Si usted me asignó este número de control es porque lo tiene en su sistema. Cárguelo directamente de allí.

Acto seguido, sobrevino una lluvia de insultos de diferente calibre, por medio de un teléfono con los ojos en diástole y la súbita extinción del diálogo, por el abrupto corte de la comunicación por parte del ciberdelincuente devenido en pretenso operador sanitario del Ministerio de Salud de la Nación...

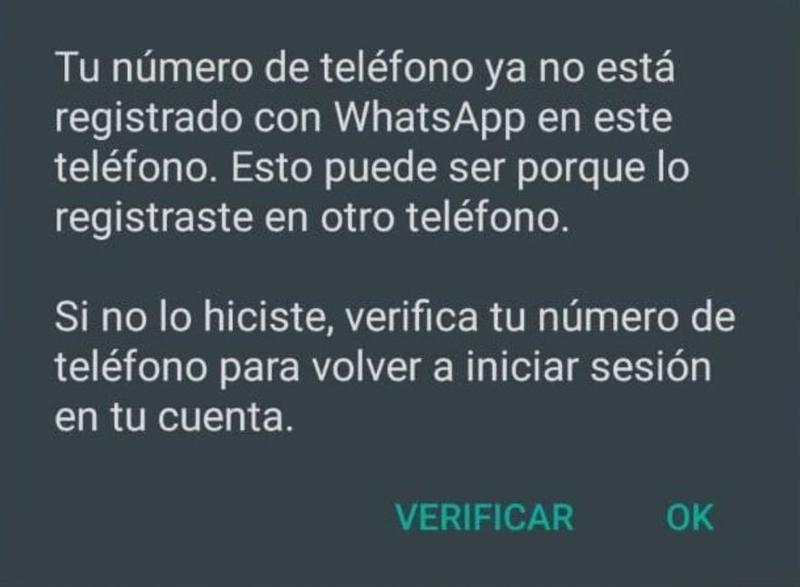

Si por desconocimiento del paradigma P.I.C.O., por desatención o por cualquier otro motivo, hubiera proporcionado a mi interlocutor el código de seis dígitos que portaba la notificación push que apareció en mi teléfono y que pretendía ser el número de control asignado, hubiera perdido la disponibilidad de mi cuenta de WathsApp y mi perfil de usuario en manos de gente inescrupulosa; quedándome con la desolación y confusión que porta una notificación del servicio de mensajería instantánea como esta:

Último Bondi a Finisterre

El crepúsculo de esta crónica se comienza a evidenciar cuando se disipa este chaparrón que pudo ser tormenta; y para conjurar el efecto del gualicho de olvidar que portamos apretado en las manos, sólo puedo desear que el aroma del tiempo se apropie de una reflexión que dejo flotando en el ambiente.

Si bien es cierto que existe una tendencia en ciberseguridad a establecer que la "concientización del usuario" de los riesgos y amenazas que existen en Internet es suficiente para evitar ser víctima de un ciberdelito, y que dicho principio presupone que el damnificado de este tipo de conductas lo fue porque no ha sido lo suficientemente responsable en el uso de tecnologías de la información y la comunicación, en un claro proceso de re-victimización; no es menos cierto, que el objetivo que perseguimos desde estas líneas es empoderar y fortalecer al eslabón más débil de la cadena de ciberseguridad: el usuario.

Desde luego que, para obtención de dicho objetivo, esta no puede ser la única estrategia, puesto que el principio reseñado no es inocente; habida cuenta de compartirse sobre tablas, deja fuera las oportunidades generadas por los fabricantes de tecnología informática, ingenieros de software y diseñadores o administradores de sitios web en sus responsabilidades de generar entornos digitales seguros; en otras palabras, los ecosistemas digitales son inseguros por defecto.

Con los últimos estertores de este intento vano de ir por una lluvia que realmente moje, bajo el cielo encapotado por una tormenta que cada vez que suena, provoca calamidad, "El Alquimista" contempla atónito esta escena, repitiendo con los ojos ciegos bien abiertos y por lo bajo un conjuro contra cualquier hechizo de inmortalidad: Dios, que sabe de alquimia, lo convierte en polvo, en nadie, en nada y en olvido.

(*) Juez en lo Civil y Comercial de la Provincia de Buenos Aires, desde hace más de quince años. Docente de Grado y Posgrado en Universidades y Organismos Nacionales y Extranjeros. Investigador. Autor de obras individuales y coautor en obras colectivas. Miembro admitido por la Asamblea General de Naciones Unidas en el Comité Ad Hoc para la elaboración de una "Convención Internacional sobre la Lucha contra el Uso de las Tecnologías de la Información y de las Comunicaciones con Fines Delictivos" de la ONU. Ha sido seleccionado por la Organización de Estados Americanos (OEA) y el Instituto Nacional de Ciberseguridad del Reino de España (INCIBE) para participar del "Cibersecurity Boot Camp 2023" en León, España. Profesor invitado en las universidades Santa Marta La Antigua de Panamá, en la Escuela Judicial "Rodrigo Lara Bonilla" de Colombia, en el I.N.S.J.U.P. del Órgano Judicial de Panamá, en el Superior Tribunal de Cali en Colombia, en el Rotary de Guadalajara, México, en la Escuela de la Judicatura de Perú, en la Universidad de Cuenca en Ecuador, en la Escuela de Dirección y Altos Estudios de Cámara Granada, España, entre otros. Especialista convocado por las Comisiones de Derechos y Garantías y de Justicia y de Asuntos Penales del Honorable Senado de la Nación. Gerenciador, tutor y consultor en más de treinta organismos jurisdiccionales. Miembro de Red Internacional de Justicia Abierta. Cursando la Licenciatura en Ciberseguridad de Universidad FASTA.

El Municipio de Azul informa que, en el marco de las tareas de reacondicionamiento de calles de tierra, se está trabajando en el barrio Bidegain, tanto en el interior del sector como en el acceso por Avenida Mitre.

16 de febrero de 2026

16 de febrero de 2026

El Círculo Árabe destaca por su excelencia académica, reflejada en docentes y alumnos con proyección en Turquía y Corea. Este éxito se complementa con Syrha Producciones, fundada por Angeles Ruíz, que genera oportunidades laborales para artistas internacionales y locales de Azul.

16 de febrero de 2026

15 de febrero de 2026

15 de febrero de 2026

14 de febrero de 2026

14 de febrero de 2026

14 de febrero de 2026

13 de febrero de 2026

13 de febrero de 2026