22 de diciembre de 2025

En estos días se ha detectado una nueva modalidad de ataque para lograr acceso indebido a cuentas de usuarios del servicio de mensajería más empleado en todo el mundo. El "GhostPairing" se apoya casi exclusivamente en la manipulación del usuario y en funciones legítimas de la propia aplicación. En este artículo, paso a paso, cómo se ejecuta este ciberataque y qué aspectos se pueden reforzar para prevenirlo.

Escribe:

Escribe:

Rodrigo E. Bionda (*)

Especial para El Tiempo

No es de extrañar que, en esta diáspora de soledades conectadas y vidas transparentes, en las que se ha tornado esta infocracia por la que cándidamente deambulamos, uno de los artefactos culturales que más ha arraigado en el haz de trayectorias "bitales" del actual phono sapiens, sean los servicios de mensajería instantánea.

En esta sociedad del cansancio que se despliega bajo un cielo encapotado de señales binarias, gastándose en relámpagos de humanidad ampliada, sus héroes perezosos procuran construir historias mínimas que no merecen ser contadas, desde la desbordante comodidad de un sillón, la acogedora calidez de sábanas que los atrapan o de alguna anónima reposera caribeña recurriendo al auxilio de no cosas como un mensaje de texto, un mensaje de voz, una imagen en clave selfie, en un video incrustado en un fugaz estado o -para los más activos- una videollamada; artefactos culturales que producen la materia prima con la que se nutre esta devoradora línea de producción en que se ha convertido el capitalismo de la vigilancia.

En esta edad de ánimas agénticas y espíritus algorítmicos, hay para todos los gustos: para la cartera de la dama, el bolsillo del caballero o la mochila del niño, niña y adolescente. Las hay de uso general y social -WhatsApp, Telegram, Facebook Messenger, WeChat, Snapchat, Instagram Direct, iMessage, Google Messages-; enfocados en la privacidad y seguridad -Signal, Threema, Session, Wire-; con fines corporativos para colaboración y empresas -Slack, Microsoft Teams, Discord, ClickUp, Brosix, Flock-; para videollamadas y comunicación unificada -Zoom, Skype- o regionales y específicas como Line, muy popular en Japón, Taiwán y Tailandia.

A pesar de esta heterogénea variedad, sin lugar a dudas la aplicación o servicio de mensajería instantánea más empleado por el phono sapiens es WhatsApp, que ha revolucionado la manera en la que las personas se comunican. Su accesibilidad y facilidad de uso han contribuido a su rápida adopción global, alcanzando miles de millones de usuarios activos, convirtiéndose en vector de ciberataques, ampliando sobremanera la superficie de ataque y generando sucesivos zero day; es decir, el momento en el que se detecta una vulnerabilidad y comienza a correr el tiempo para su remediación.

Recientemente, hemos transcurrido un nuevo zero day, al detectarse una nueva modalidad de ataque para lograr acceso indebido a cuentas de usuarios de WhatsApp: el "GhostPairing" o emparejamiento fantasma.

¿Cómo funciona WathsApp?

Este popular servicio de mensajería instantánea utiliza una versión personalizada del protocolo abierto Extensible Messaging and Presence Protocol (XMPP). Al ser instalada, crea una cuenta de usuario utilizando su número de teléfono como nombre de usuario -Jabber ID: número de teléfono@s.whatsapp.net-. Este proceso de autenticación mediante el número de teléfono vincula directamente la identidad del usuario con su dispositivo móvil, lo cual proporciona una capa adicional de seguridad y simplicidad en la identificación de los contactos.

La utilización del número de teléfono como identificador tiene algunas ventajas. Facilita la incorporación automática de contactos. Cuando un usuario instala WhatsApp, la aplicación escanea su lista de contactos y agrega automáticamente aquellos que ya están utilizando el servicio, eliminando la necesidad de buscar manualmente o agregar nuevos amigos. De algún modo, mejora la seguridad, ya que la verificación del número de teléfono generalmente implica recibir un código de confirmación a través de un SMS, asegurando que el usuario tenga acceso al número de teléfono registrado.

Por otra parte, este sistema de identificación vinculado al número de teléfono permite a WhatsApp ofrecer una experiencia de usuario fluida y sin interrupciones. Por ejemplo, los usuarios pueden cambiar de dispositivo o número de teléfono y, mediante un sencillo proceso de verificación, restaurar sus chats y contactos en el nuevo dispositivo, generando una asombrosa capacidad de migración especialmente útil en casos de pérdida o cambio de teléfonos, proporcionando una continuidad en el uso del servicio sin la necesidad de recordar contraseñas complicadas o nombres de usuario alternativos.

Sin embargo, los ciberataques se han convertido en una amenaza constante para los usuarios de WhatsApp, que actualmente concentra más incidentes que el correo electrónico tradicional.

La suplantación de identidad, el desapoderamiento de cuentas y la manipulación directa de perfiles se han sofisticado hasta el punto de que muchos ataques pasan desapercibidos para las víctimas durante horas o incluso días, habida cuenta que se recurre al uso de diversas técnicas que combinan ingeniería social con tecnología.

El auge del secuestro de cuentas de WhatsApp

Los grupos criminales especializados han centrado su atención en aplicaciones de mensajería como WhatsApp debido a su alto nivel de confianza entre usuarios y el valor de la información que contienen las cuentas, para perpetrar una variedad de ciberataques o cometer ciberdelitos. Acceder a una cuenta permite no sólo leer conversaciones privadas, sino también utilizar la identidad de la víctima para engañar a su entorno cercano.

En este contexto es que ha surgido esta nueva técnica, el GhostPairing. Esta estrategia destaca por su velocidad y por no necesitar métodos clásicos como la duplicación de tarjetas SIM, el apoderamiento directo de contraseñas o el acceso al código de verificación de seis dígitos, una de las modalidades más empleadas hasta acá. El ataque se apoya casi exclusivamente en la manipulación del usuario y en funciones legítimas de la propia aplicación.

En efecto, cuando se usa WhatsApp Web o la versión de escritorio, no se crea una cuenta nueva, sino que se vincula un nuevo dispositivo a la cuenta existente. WhatsApp ofrece más de una forma de hacerlo. La más conocida: abrir la aplicación, escanear un código QR que aparece en la versión de escritorio o el navegador y aprobar la nueva sesión. Una opción menos visible: vincular un dispositivo usando el número de teléfono de la cuenta y un código numérico de emparejamiento que el usuario debe confirmar en la app. Ambas son funciones legítimas y están diseñadas para facilitar la conexión de una nueva computadora, dispositivo móvil o navegador sin tener que volver a ingresar las credenciales constantemente.

A diferencia de las técnicas tradicionales de phishing o secuestro, este método de GhostPairing manipula a los usuarios para que completen el flujo de enlace de dispositivos propios de WhatsApp. El resultado es una sesión de navegador encubierta que permanece activa hasta que se elimina explícitamente a través de la configuración de la aplicación.

Cómo funciona el "GhostPairing" o emparejamiento fantasma, paso a paso

La adopción del término empleado se justifica, en tanto que el ataque se perpetra engañando a la víctima para que complete el proceso de emparejamiento del dispositivo de WhatsApp con el que opera, agregando el navegador del atacante como un dispositivo adicional invisible a su cuenta. No hay robo de contraseña, ni el desapoderamiento del código de verificación, ni intercambio de SIM; en cambio, el usuario aprueba al atacante ingresando un código de emparejamiento que parece una verificación normal.

El inicio del ataque suele ser un mensaje aparentemente inofensivo, breve, mencionando una foto o noticia que incluye un enlace que aparece como un elemento de Facebook dentro de WhatsApp; aprovechando la funcionalidad de enlace de dispositivos propios de la plataforma, normalmente utilizada para autorizar sesiones de escritorio y web, teniendo como objetivo inscribir silenciosamente el navegador del atacante como un dispositivo de confianza.

De este modo, la víctima recibe un breve mensaje de WhatsApp de un contacto conocido diciendo algo como: "¡Mirá, acabo de encontrar esta foto tuya!", junto a un enlace enviado desde una cuenta conocida, lo que reduce las sospechas iniciales. El texto suele apelar a la curiosidad, que es uno de los sesgos más empleados en técnicas de ingeniería social, invitando a ver una imagen o contenido en el que supuestamente aparece la persona que recibe el mensaje. [Ver foto en Pág. 8]

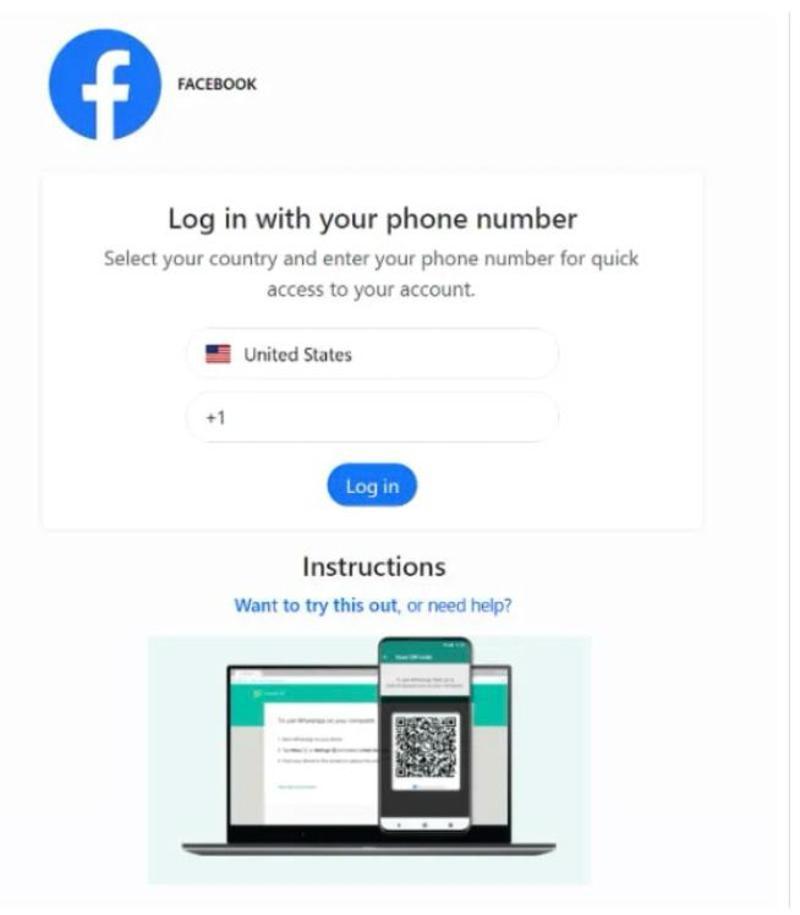

El mensaje esta insertado en un contexto de vista previa de un enlace que imita Facebook. Al hacer clic en el enlace, se accede a una página de visualización falsa de la marca Facebook, que solicita al usuario que "verifique" su identidad antes de ver el supuesto contenido. En realidad, esta página es un relé para el atacante, explotando la función de "vincular el dispositivo a través del número de teléfono" de WhatsApp. Una vez que la víctima ingresa su número de teléfono y sigue un aviso de código de emparejamiento, sin saberlo, otorga al atacante acceso persistente a su cuenta de WhatsApp.

La redirección a una página muy minimalista que suele tener el logotipo y los colores de Facebook y un botón que invita a continuar o verificar antes de poder ver la foto, tiene dos propósitos. Primero, crea una sensación de familiaridad que incentiva al usuario a confiar en la página. La gente espera que Facebook solicite algún tipo de confirmación de vez en cuando. Ver un botón de inicio de sesión o un paso de verificación resulta normal. Segundo, actúa como el panel de control del atacante. La página no se conecta con Facebook, sino que media entre la víctima y la infraestructura legítima de WhatsApp Web, de la que el atacante está abusando.

A continuación, se presenta una breve secuencia de pasos que muchas personas completan sin pensar. La víctima introduce su número de teléfono en la página falsa. La página reenvía ese número a la función legítima de WhatsApp "vincular dispositivo mediante número de teléfono". WhatsApp genera un código de emparejamiento que sólo debe ser visto por el titular de la cuenta. El sitio web del atacante toma ese código y lo deshabilita.

Este flujo reproduce con precisión el procedimiento legítimo de vinculación de un nuevo dispositivo; pensemos, por ejemplo, una computadora de escritorio, una notebook o un navegador, a una cuenta existente.

La situación crítica del ataque se produce cuando el usuario acepta ese emparejamiento creyendo que es parte de un inicio de sesión normal. En realidad, está vinculando su cuenta a un entorno controlado por el atacante. Desde ese momento, el ciberatacante obtiene acceso completo a la cuenta desde su navegador sin que la víctima pierda el control aparente en su propio teléfono.

A diferencia de las técnicas tradicionales de phishing o secuestro, este método manipula a los usuarios para que completen el flujo de enlace de dispositivos propios de WhatsApp. El resultado es una sesión de navegador encubierta que permanece activa hasta que se elimina explícitamente a través de la configuración de la aplicación. [Ver foto en Pág. 9]

Esto es lo que hace que la campaña sea eficiente, ya que no se basa en el spam frío. Se aprovecha de la confianza existente y el mecanismo de propagación es simple y eficaz porque se basa en relaciones reales. No hay ningún número de teléfono desconocido, ni errores de formato evidentes, ni explicaciones extensas.

¿Qué puede hacer un atacante con la cuenta comprometida?

Una vez ejecutado el emparejamiento fraudulento, el atacante puede leer mensajes, descargar archivos compartidos y acceder al historial de conversaciones. Además, puede enviar mensajes en nombre de la víctima, reenviar enlaces maliciosos y solicitar dinero o información sensible a sus contactos.

La peligrosidad de esta nueva modalidad radica en que este acceso no suele generar alertas inmediatas. Al tratarse de una función legítima de la plataforma, los sistemas automáticos no siempre detectan actividad sospechosa, lo que prolonga el tiempo de exposición y aumenta el impacto del fraude.

Aunque esta modalidad se presenta como una técnica novedosa, comparte similitudes con otros ciberataques conocidos, donde la víctima entrega involuntariamente los seis dígitos necesarios para registrar la cuenta en otro dispositivo. Sin embargo, el GhostPairing eleva este riesgo al eliminar incluso ese intercambio directo de códigos, aprovechando la propia interacción del usuario con una interfaz aparentemente oficial.

Su eficacia se explica por la combinación de ingeniería social y diseño técnico. El atacante no necesita explotar vulnerabilidades complejas, sino inducir al usuario a completar acciones que ya existen dentro de la aplicación. El factor humano vuelve a ser el eslabón más débil de la cadena de ciberseguridad. Sumado a ello, el uso de contactos reales, como punto de partida, incrementa la credibilidad del mensaje inicial. Muchas víctimas no sospechan de un enlace recibido desde una conversación habitual, especialmente cuando el texto no contiene errores evidentes ni promesas exageradas.

Una vez vinculado, el dispositivo del atacante obtiene un amplio acceso a la cuenta de la víctima, leyendo mensajes pasados y actuales, según lo que se haya sincronizado; puede recibir mensajes nuevos en tiempo real, ver y descargar fotos, vídeos y notas de audio, hacerse pasar por el usuario en las conversaciones, reenviar el señuelo a otros contactos y chats grupales; recopilar información confidencial compartida entre amigos: direcciones, correos electrónicos, códigos, enlaces, que posteriormente puede usarse indebidamente o revenderse.

No se trata de un secuestro de cuenta tradicional, en el sentido de cambiar contraseñas o bloquear al propietario. El teléfono sigue funcionando con normalidad. Muchas víctimas desconocen que se ha añadido un segundo dispositivo en segundo plano, lo que hace que el ataque sea aún más peligroso, toda vez que el ciberatacante se esconde en tu cuenta y monitorea todas tus conversaciones sin que te des cuenta.

Debido a que el dispositivo original sigue siendo completamente funcional, muchas víctimas no son conscientes de que su cuenta ha sido comprometida. El ataque se propaga lateralmente a través de conexiones sociales reales, no es spam aleatorio, lo que lo hace significativamente más efectivo.

¿Por qué es muy preocupante este tipo de ciberataque?

La utilización de esta técnica y la vulneración de usuarios mediante ella, preocupa por varias razones.

En primer lugar, porque no se basa en el apoderamiento de secretos. No hay phishing de contraseñas, ni interceptación de SMS, ni elusión directa de los factores de autenticación. Todo ocurre dentro de los límites del conjunto de funciones que WhatsApp diseñó.

En segundo lugar, el señuelo es muy plausible. Para muchos usuarios, la idea de que "Facebook quiere que confirmes algo en WhatsApp" no suena tan mal. Los códigos y los escaneos QR se han convertido en parte de la vida cotidiana en línea, especialmente en dispositivos móviles.

En tercer lugar, crea un acceso persistente, generando una amenaza persistente avanzada. Los dispositivos vinculados no desaparecen cuando el usuario cierra una pestaña. Permanecen activos hasta que se revoquen manualmente. Si no se tiene la costumbre de revisar la lista de dispositivos conectados a WhatsApp, un atacante puede permanecer conectado durante mucho tiempo.

Por último, abre la puerta a algo más que simple spam. Con acceso a conversaciones y contenido multimedia completos, un atacante puede aprender cómo hablan las personas, quiénes son importantes para ellas y a qué podrían responder. Las notas de voz y las fotos pueden reutilizarse posteriormente en intentos de fraude y suplantación de identidad, incluyendo estafas mejoradas con Inteligencia Artificial en clave deepfake.

En otras palabras, este es un claro ejemplo de cómo la ingeniería social y la infraestructura legítima pueden combinarse en un método de ataque muy eficaz.

¿Cómo protegerse ante el GhostPairing?

Ante este tipo de amenazas, es clave reforzar las capas de seguridad disponibles en las aplicaciones de mensajería. Activar la verificación en dos pasos añade una barrera adicional que dificulta el acceso no autorizado, incluso si se produce un emparejamiento fraudulento.

Recurriendo a la matriz P.I.C.O. -Pretexto, Impostor, Contexto y Oportunidad- y a la premisa de la arquitectura Zero Trust -confianza cero- resulta fundamental desconfiar de enlaces inesperados, aunque provengan de contactos conocidos, y confirmar por otros canales cualquier solicitud relacionada con accesos o verificaciones. Mantener el sistema operativo y las aplicaciones actualizadas reduce el riesgo de exposición y mejora la capacidad de respuesta ante incidentes.

Para el usuario, las acciones más importantes son sencillas y no requieren conocimientos técnicos. Primero, conviene comprobar qué dispositivos están vinculados: Abre WhatsApp. Ve a Ajustes ? Dispositivos vinculados.

Revisa la lista de sesiones activas y cierra la sesión de cualquier dispositivo que no reconozcas. Al hacerlo una vez, se eliminarán las sesiones ya creadas por este tipo de ciberataque y, si el usuario se acostumbra a hacerlo periódicamente, ayudará sobremanera a detectar problemas futuros con mayor rapidez y fortalecer el primer anillo de cualquier sistema de ciberdefensa: el usuario.

(*) Juez en lo Civil y Comercial de la Provincia de Buenos Aires. Titular de la materia "Dimensión jurídica de la blockchain y los activos digitales" en la Universidad de Palermo. Docente de Grado y Posgrado en otras Universidades y Organismos Nacionales y Extranjeros. Investigador. Autor de obras individuales y coautor en obras colectivas. Miembro admitido por la Asamblea General de Naciones Unidas del Comité Ad Hoc para la elaboración de una Convención Internacional sobre la Lucha contra el Uso de las Tecnologías de la Información y de las Comunicaciones con Fines Delictivos de la ONU. Profesor invitado en las universidades Santa Marta La Antigua de Panamá, en la Escuela Judicial "Rodrigo Lara Bonilla" de Colombia, en el I.N.S.J.U.P. del Órgano Judicial de Panamá, en el Superior Tribunal de Cali en Colombia, en el Rotary de Guadalajara, México, en la Universidad Espíritu Santo de Ecuador, en Cámara Granada y Universidad de Salamanca en España, entre otras. Especialista convocado por las Comisiones de Derechos y Garantías y de Justicia y de Asuntos Penales del Honorable Senado de la Nación.

COMPARTE TU OPINION | DEJANOS UN COMENTARIO

Los comentarios publicados son de exclusiva responsabilidad de sus autores y las consecuencias derivadas de ellos pueden ser pasibles de sanciones legales.

22 de diciembre de 2025

22 de diciembre de 2025

Los encausados recibieron esas sanciones en juicios orales desarrollados en el Tribunal 2. No están detenidos actualmente; pero deberán cumplir privados de sus libertades las respectivas condenas si estos fallos de primera instancia quedan firmes.

22 de diciembre de 2025

22 de diciembre de 2025

22 de diciembre de 2025

22 de diciembre de 2025

22 de diciembre de 2025

21 de diciembre de 2025

21 de diciembre de 2025

21 de diciembre de 2025

20 de diciembre de 2025

20 de diciembre de 2025

19 de diciembre de 2025

19 de diciembre de 2025